Avanserte bruksområder for Nmap

Etter fra første del i denne serien er det på tide å se på noen av de mer avanserte funksjonene til nmap . Fra den grunnleggende -vv er det mulig å få mer informasjon om skanningen ved å legge til -vv flagg:

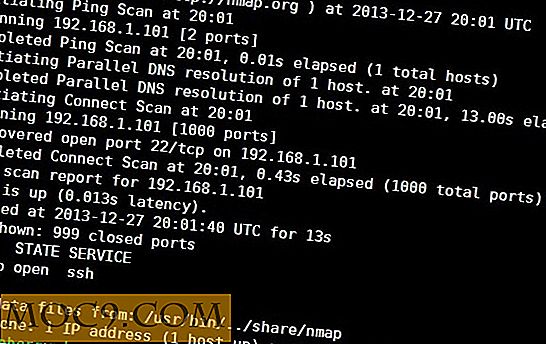

nmap -vv 192.168.1.101

Utgangen vil se slik ut:

I første del så vi på hvordan man skannet en rekke adresser. Det er en måte å utføre skanningen på, men denne gangen ved å spesifisere antall biter fra delnettmasken:

nmap 192.168.1.1/24

Kommandoen ovenfor vil skanne alle vertene fra 192.168.1.0 til 192.168.1.255 på et nettverk som har en nettverksmaske på 255.255.255.0. Selv om større delnettmasker er mulige (f.eks. 255.255.0.0 er / 16), vil dette føre til at nmap skanner et stort antall verter, og bør sannsynligvis unngås.

For å få nmap til å lage en liste over vertene den skal skanne, bruk -sL flagg:

nmap-sL 192.168.1.1/24

I dette tilfellet vil utgangen være en liste over adresser (en per linje) som starter ved 192.168.1.0 og slutter 192.168.1.255.

Hvis det er verter på nettverket ditt som objektet mot å bli skannet (si servere med inntrengingsdeteksjonssystemer installert eller visse typer brannmurapparater), kan du fortelle nmap å hoppe over en bestemt adresse ved å bruke -exclude flagget. Følgende eksempel vil skanne alle vertene fra .0 til .255, men ikke 192.168.1.4:

nmap 192.168.1.1/24-ekskluderer 192.168.1.4

Skjult

Når du leter etter åpne porter, kan nmap bruke flere forskjellige typer skannemetode. Nettverksforbindelser etableres ved hjelp av TCP-protokollen. Det definerer hvilke pakker med data som skal sendes og hva skal svaret være. For å etablere en forbindelse sendes først en SYN-pakke til verten. Hvis porten er åpen og verten er villig til å akseptere tilkoblinger, svarer den ved å sende tilbake en SYN-ACK-pakke. Deretter sender klienten en ACK-pakke for å fullføre forbindelsen. Denne forbindelsen brukes da høyere opp av programvare som nettlesere og e-postprogrammer. Når det påberopes fra en vanlig brukerkonto, er dette akkurat hva nmap gjør for hver port som blir skannet. Hvis en forbindelse er opprettet, rapporteres porten som åpen.

Men hvis nmap påberopes fra en rotkonto eller bruker sudo, blir det en annen type skanning kjent som halvåpent skanning. I dette scenariet skaper nmap selv TCP-pakken med lavt nivå (i stedet for å bruke det underliggende operativsystemet til å gjøre det på vegne av det), og når det mottar SYN-ACK, svarer det ikke med en ACK, og så er en full tilkobling ikke fastslått. Men fordi verten svarte med en SYN-ACK, betyr det at porten er åpen og tilgjengelig for full tilkobling. Fordelen med halvåpent skanning er at den er raskere, og det fører ikke til at serverprogramvaren lytter på porten for å logge en tilkobling.

Du kan sørge for at halv-åpen skanning brukes ved å bruke -sS flagget. Når kombinert med -vv, kan du se nmap rapporterer bruken av en "SYN Stealth Scan" for å teste verten. Her er den fulle kommandoen:

sudo nmap -sS-vv 192.168.1.101

Vær også oppmerksom på at nmap nå gir en rapport om antall råpakker det genererte, slik at det kunne utføre den halvåpne skanningen.

Alle opplyst som et juletre

Det er en annen type skanning verdt å nevne, og det er NULL-skanningen og vennene sine - FIN-skanningen og Xmas-skanningen. I TCP-standarden er det en liten del som forteller en TCP-implementering hva du skal gjøre hvis den mottar en pakke med feil flagg. Det praktiske resultatet av dette "loop-hullet" er at eventuelle pakker som ikke inneholder SYN-, RST- eller ACK-brikkene, vil resultere i en returnert RST-pakke hvis porten er lukket og ingen respons i det hele tatt hvis porten er åpen. nmap kan bruke dette til sin fordel ved å sende feilformede pakker og venter på å se om det er et svar.

NULL-skanningen, som påberopes ved bruk av -sN angir ikke noen biter i pakkehodet. FIN scan, -sF, setter TCP FIN bit og Xmas scan, -sX, setter FIN, PSH og URG flaggene. Det kalles Xmas scan som pakken er nå alle tent opp som et juletre!

Hvis verten svarer med en RST-pakke, er porten stengt, ingenting og porten er åpen.

Konklusjon

Som vi kan se, er nmap et kraftig verktøy og har blitt designet like for skjult eller åpen skanning. Som et siste forsøk, prøv følgende kommando som en måte å oppdage hvilke verter som lever i ditt lokale nettverk uten å skanne vertene, men bare ved å spørre om MAC-adressene deres:

sudo nmap -PR-vv 192.168.1.1/24

-PR flagg vil forårsake nmap å be om verts MAC-adresse (ved hjelp av ARP) og vil markere verten som levende hvis den får et svar.

![Slik endrer du rullingshastigheten i Firefox [Hurtige tips]](http://moc9.com/img/firefox-mousewheel-scroll-speed.jpg)

![Slik åpner og lukker du en optisk diskplass uten å berøre den [Windows]](http://moc9.com/img/Open-Optical-Disc-Drive-Eject.jpg)