Begynnerveiledning for bruk av nmap

nmap er et nettverkssøkingsverktøy som kan brukes til et stort utvalg av nettverksoppdagelsesoppgaver, inkludert portskanning, tjenestemåling og OS fingeravtrykk.

For å installere nmap på Ubuntu eller Raspbian bruk:

sudo apt-get install nmap

For Linux-versjoner som bruker yum, som Fedora, kjør dette som root:

Du installerer nmap

Den enkleste påkallingen er bare for å levere et vertsnavn eller en IP-adresse til en maskin du vil skanne. nmap vil da skanne maskinen for å se hvilke porter som er åpne. For eksempel:

nmap 192.168.1.101

Alle TCP / IP-tilkoblinger bruker et portnummer for å identifisere hver nettverkstjeneste unikt. For eksempel gjøres nettleserforbindelser på port 80; e-postmeldinger sendes på port 25 og lastes ned på port 110; sikre skallforbindelser er laget på port 22; og så videre. Når nmap gjør en portskanning, viser den hvilke porter som er åpne og kan motta tilkoblinger. Dette viser igjen hvilke tjenester som kjører på den eksterne maskinen.

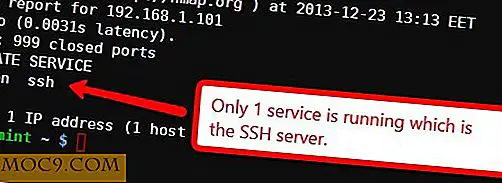

Fra et sikkerhetssynspunkt, jo mindre tjenester som kjører på en vert, desto sikrere er det. Dette skyldes at det er mindre "hull" som en angriper kan bruke for å prøve å få tilgang til maskinen. Det er også en nyttig måte å foreta en foreløpig sjekk for å se om en tjeneste kjører (og aksepterer tilkoblinger). En rask skanning av min Ubuntu-server ser slik ut:

For å oppdage hvilken programvare som gir serveren bak hver av de åpne porter, bruk -sV alternativet:

nmap-sV 192.168.1.101

Her er resultatene fra en Raspberry Pi:

nmap har korrekt oppdaget at OpenSSH-serveren blir brukt til å gi en SSH-tjeneste på Pi. Verktøyet merker også at Pi kjører Linux!

nmap er i stand til å utføre avansert operativsystem deteksjon ved hjelp av -O alternativet. For operativsystem gjenkjenning må nmap kjøres med root privilegier. For Ubuntu og Raspbian:

sudo nmap -O 192.168.1.43

Her er resultatet fra en skanning utført mot en Windows XP-maskin:

Hvis du vil skanne mer enn én vert om gangen, lar nmap deg angi flere adresser eller bruke adresser. Hvis du vil skanne mer enn én vert, legger du bare til ekstra adresser i parameterlisten (med hver av dem skilt av et ROM). For eksempel å skanne etter åpne porter på 192.168.1.1, 192.168.1.4 og 192.168.1.43, bruk:

nmap 192.168.1.1 192.168.1.4 192.168.1.43

For å angi et adresseområde, bruk dash-symbolet. For eksempel for å skanne de fem første vertene på nettverket, kan du bruke:

nmap 192.168.1.1-5

Utgangen vil se slik ut:

Den første verten som er funnet er ruteren levert av min Internett-leverandør (på adressen 192.168.1.1) og den andre er min Raspberry Pi (på 192.168.1.4).

Cookbook og sammendrag

Selv om nmap er enkel å bruke, tilbyr den en rekke avanserte funksjoner. Neste del i denne serien vil berøre noen av de mer avanserte bruksområder, men i avslutning her er en kort liste over andre kommandoer du kan finne nyttige:

For å sjekke om en bestemt port er åpen, bruk -p etterfulgt av portnummeret eller portnavnet, for eksempel:

nmap-p ssh 192.168.1.4

Den kan kombineres med -sV flagg for å bestemme hvilken versjon av programvaren som er knyttet til den porten:

nmap-p ssh-sV 192.168.1.4

For å oppdage hvilke verter som lever i nettverket, bruk -sn flagget. Dette vil bare ping vertene som er angitt i adressefeltet. For eksempel:

nmap -sn 192.168.1.1-254

Som et avsluttende advarselsvarsel må du ikke kjøre skanninger mot verter som du ikke kontrollerer eller har tillatelse til å skanne. Overdreven skanning kan tolkes som et angrep eller kan forstyrre tjenester unødvendig.

Bildekreditt: Fiber Network Server av BigStockPhoto