Alt du trenger å vite om Intels CPUer Hacked

Når noen forestiller seg et angrep på datamaskinen, tenker de på et eksternt installert virus som kan gjøre alle slags ekle ting på et programnivå. De vil aldri gjette at CPUen selv kan ende opp med å fungere på alle slags rare og ubehagelige måter. Hva betyr dette for folk som har datamaskiner med Intel CPUer, og hvordan kan dette påvirke oss alle i fremtiden? Og, enda viktigere, hva kan du gjøre for å beskytte deg selv?

Hvordan virker angrepet?

Målet er ikke CPU i seg selv, men infrastrukturen som støtter den via Intels Management Engine (ME). Skylake og Kaby Lake prosessorer har et eksklusivt system av sjetonger kjent som "Platform Controller Hub" (PCH), som er som et annet system som kjører i skyggene av det du ser foran deg. Den har sitt eget (rudimentære) operativsystem kalt MINIX, sin egen lille CPU, og andre støttende komponenter som hjelper bedriftsadministratorer til å få tilgang til datamaskinene i sine kontorer og kontrollere dem i begrenset kapasitet.

Her er kickeren: MINIX er faktisk ikke eid eller lisensiert av Intel. De satte det rett og slett inn i deres chips 'støttestrukturer uten kjennskap til sin skaperen. Microkernel operativsystemets opprinnelige formål var å utdanne studenter på sin indre arbeid, slik at de bedre kan forstå hvordan man bygger sin egen lavnivå programvare.

Så hvorfor gikk Intel gjennom alle disse problemene og implementerer dette meg som kjører parallelt med hva du bruker til å kjøre programmene dine?

PCH er spesielt nyttig for store bedrifter med tusenvis av datamaskiner, som kanskje slutter å fungere når som helst, og ellers trenger en sysadmin til å besøke hver og løse hvert problem enkeltvis. Dette lar bare en administrator gjøre feiende endringer når systemene ikke engang kan starte opp.

Problemet med dette er at ikke-administratorer (f.eks hackere) kan gjøre det samme.

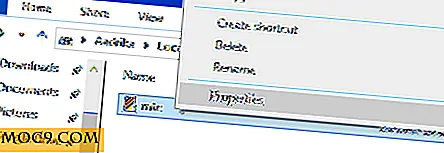

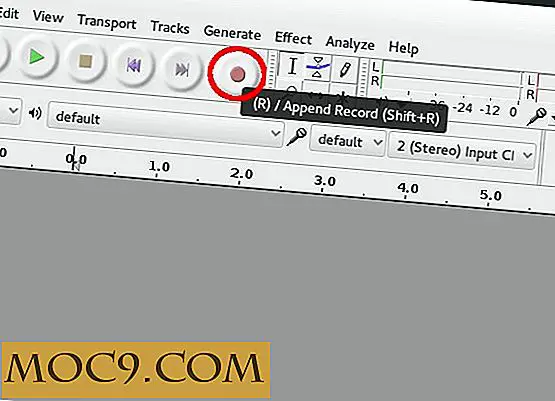

Å få tilgang til Joint Test Action Group (JTAG) -grensesnittet for å administrere Intels ME krever en enkel BIOS-endring, en USB-dongle og et par små triks utover det for å få tilgang på lavt nivå til datamaskinens maskinvare. Når du er i, er du i utgangspunktet i gudmodus, i stand til å utføre kode ved ditt innfall uten å varsle en enkelt anti-malware-applikasjon.

Dette kan stave katastrofe for tusenvis av tusenvis av bedrifter som bruker Intel-produkter.

Hvorfor bør jeg være bekymret for CPU-hacking?

Alt som kjører på datamaskinen din, fra operativsystemet til nettleseren du bruker for å se denne artikkelen, må sjef noen rundt for å fungere. At "noen" er CPU. For at en datamaskin skal virke i det hele tatt, må den sende instruksjoner til den store gamle brikken som tar lyset fra alle andre maskinvare.

Når du får kontroll over det perifere systemet som administrerer brikken, har du carte blanche å gjøre hva du vil gjøre med den datamaskinen, inkludert å stjele sine mest sensitive data (med mindre den er kryptert). Den verste delen om det er at det ikke er noe du kan gjøre med det når noen får tilgang.

Hvordan beskytte deg selv

For å kvitte seg med meg, må du gjøre ting som kan ende med å skade datamaskinen din. Hvis du prøver å beskytte dine personlige enheter, må du ikke tillate at noen ukjent person kobler til noe til USB-porter.

På den annen side, hvis du prøver å beskytte virksomheten din, peker du på IT-ansatte til dette kildelageret som inneholder det primære fjerningsverktøyet fra en gruppe forskere som fant sikkerheten i Intels ME. Du bør også peke på dette, som vil fjerne så mye av fastvaren som mulig uten å bryte datamaskinen.

Vær oppmerksom på at du fortsatt tar en risiko ved å bruke disse, og som sådan kan vi ikke være ansvarlig for skade på datamaskinene som følge av kjøring av denne koden.

Jo mer behagelig ting å gjøre, i begge situasjoner, er å bare overvåke hvem som har tilgang til datamaskinen din via USB-porter. For å kunne utnytte dette sikkerhetsproblemet, må noen få fysisk tilgang til datamaskinen din. Enkelt nok, ikke sant?

Hvis du har flere ideer å dele med hensyn til å beskytte systemene dine fra denne utnyttelsen, lån en hånd i en kommentar!