Slik fanger og analyser nettverkstrafikk ved hjelp av NetworkMiner

Nettverkssikkerhet er et av hovedfokusområdene når du oppretter eller overvåker et nettverk. Nettverksadministratorene utfører tilfeldige revisjoner av nettverkstrafikk ved å fange nettverksdataene og analysere pakkene som overføres fra en vert til en annen. I denne artikkelen vil vi diskutere hvordan du fanger og analyserer nettverkstrafikk ved hjelp av NetworkMiner-verktøyet, men ikke før etter en rask leksjon på pakkesniffing.

Forskjell mellom aktiv og passiv sniffing

Sniffing er en teknikk for å samle nettverksinformasjon gjennom å ta opp nettverkspakker. Det er to typer sniffing - aktiv sniffing og passiv sniffing. Ved aktiv sniffing sender pakkesnuffingsprogrammet forespørsler over nettverket og beregner deretter pakker som går gjennom nettverket som svar.

Passiv sniffing stole ikke på å sende forespørsler. Denne teknikken skanner nettverkstrafikken uten å bli oppdaget på nettverket. Det kan være nyttig på steder der nettverk kjører kritiske systemer som prosesskontroll, radaranlegg, medisinsk utstyr eller telekommunikasjon, etc.

Vær oppmerksom på at en pakkesniffer kun kan fungere på et felles kollisjonsdomen. Det betyr at du bare kan bruke en pakkesniffer på et nettverk som du er en del av. Dette innebærer at en pakkesniffer ikke kan brukes til hackingsforsøk fra utenfor nettverket.

Forbereder å kjøre NetworkMiner

NetworkMiner er et vertsbasert nettverksanalyseværktøy med passive sniffing-evner. Host centrert betyr at det sorterer data med hensyn til vertene i stedet for pakkene (dette gjøres av de fleste aktive sniffing-verktøy).

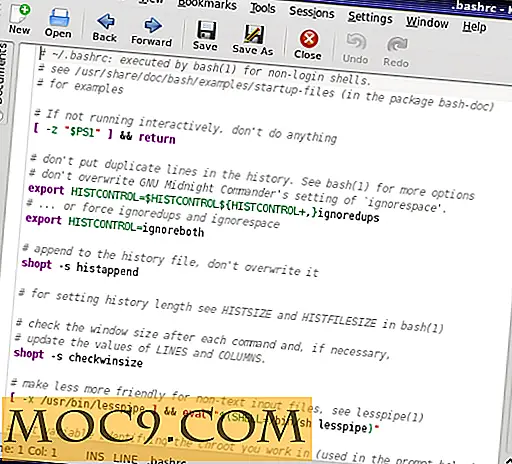

NetworkMiner brukergrensesnittet er delt inn i faner. Hver fane gir en annen informasjonsvinkel av de innfangne dataene. Følgende er trinnene for å kjøre NetworkMiner for å analysere nettverkstrafikk:

1. Hvis du kjører Windows 7 eller Windows 8, må du kjøre NetworkMiner.exe med administrative rettigheter.

2. Velg nettverksgrensesnittet for hvilket dataene skal fanges.

3. Som standard er vertsfanen valgt. Du kan sortere verter etter IP-adresse, MAC-adresse, vertsnavn, operativsystem etc.

Trykk på startknappen for å starte sniffingsprosessen.

Analyserer data i NetworkMiner

På fanen Verter vil du se en liste over verter som er koblet til nettverket. Du kan utvide noen verter for å se detaljert informasjon som sin MAC-adresse, vertsnavn, operativsystem, TTL, åpne porter, pakker sendt, mottatt osv. En god nettverksadministrator har alltid en oversikt over hvilke data som overføres til og fra nettverket. Listen over verter vil gi deg en bedre ide om hvilken type nettverkstrafikk du bruker.

Hvis du finner en mistenkelig vert, kan du alltid blokkere den gjennom brannmuren din. Brannmuren bør være den derfra all nettverkstrafikk passerer før du når destinasjonene. Hvis du blokkerer verten på systembrannmuren, blir den bare blokkert på systemet.

Hvis du bruker en hvilken som helst annen nettverkssnuser som kan lagre PCAP-filen, kan NetworkMiner også analysere PCAP-filen og la deg gå gjennom dataene offline.

En smart funksjon i NetworkMiner er at den kan samle filene som overføres via nettverket, og deretter laste dem ned i fullstendig form. Dette kan gjøres fra kategorien Filer. Du kan også fange og laste ned bilder fra nettverkstrafikken fra kategorien Bilder.

Sende passord i klart kan være svært farlig for nettverket som helhet. Hvis du vil kontrollere om noen verter overfører passord i klar tekst, kan du se den på fanen Referanser.

Konklusjon

NetworkMiner kan være svært nyttig for Wi-Fi-nettverk som hele tiden er åpne for nye trusler. Det kan regelmessig revidere og analysere nettverkstrafikk for å blokkere sårbarheter og svake områder.

Hvis du kjører et nettverk, hvilket pakkesniffingsverktøy bruker du å sjekke sikkerheten din? Analyserer og reviderer den? Jeg hadde brukt Wireshark, men har blitt forelsket i NetworkMiner på grunn av sin enkelhet og brukervennlighet.

Bilde kreditt: Crawdad Network-Reuters dekning