Slik sjekker du på Rootkits på Linux, BSD og OSX

De av oss i UNIX-land (og ja, Mac-folk, som inkluderer deg) trenger ikke ofte å håndtere skadelig programvare. Det er rom for debatt om de nøyaktige årsakene til det, men få ville hevde at Linux, BSD og OSX blir rammet så hardt eller like ofte som Windows. Dette gjør oss imidlertid ikke immuniserte mot skadelig programvare. Vi laster ned programvare på nettet, og selv de som holder seg til programvareleverandørens pakker, kan fortsatt bli rammet av feil eller sikkerhetshull som kan tillate ekkel folk eller programvare inni. Som det gamle ordtaket sier, "en unse forebygging er verdt et pund av kur". I dag vil vi gjerne vise deg noen måter du kan skanne systemet for å sørge for at det ikke er noen ekkel rotkits som lurker i skyggene.

Den raske og skitne personlige skanningen

En vanlig teknikk som brukes av noen malwareforfattere, er å erstatte et normalt system binært med en som tar flere eller alternative handlinger. Mange av dem prøver å beskytte seg ved å gjøre sine ødelagte versjoner uforanderlige i et forsøk på å gjøre infeksjonen vanskeligere å fjerne. Heldigvis forlater dette spor etter det som kan hentes av vanlige systemverktøy.

Bruk lsattr-kommandoen til å vise attributter av systemets binære filer på steder som / bin, / sbin og / usr / bin, som vist her.

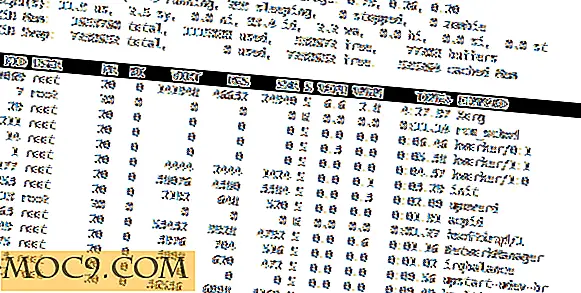

lsattr / usr / bin

Normal, ikke-mistenkelig utgang bør se slik ut.

Du kan trenge rotenettigheter for å skanne noen steder som / sbin . Hvis utdataene inneholder andre attributter som s, i eller a, som muligens kan være et tegn på at noe er galt, og du kan ønske å prøve en dypere skanning som vist nedenfor.

Skanner # 1 - Chkrootkit

Chkrootkit er et verktøy for å skanne systemets viktige filer for å avgjøre om noen av dem viser tegn på kjent skadelig programvare. Det er en gruppe skript som bruker eksisterende systemverktøy og kommandoer for å validere systemfiler og / proc- informasjon. På grunn av dette anbefales det at det kjøres fra en live-CD, der det kan være større tillit om at grunnverktøyene ikke allerede er blitt kompromittert. Du kan kjøre det fra kommandolinjen med bare

# Du må kanskje "sudo" for root privilegier chkrootkit

men siden chkrootkit ikke oppretter en loggfil som standard, vil jeg anbefale å omdirigere utgangen til en loggfil, som med

chkrootkit> mylogfile.txt

og når det er ferdig, åpne bare loggfilen i valgfri tekstredigeringsprogram.

Scanner # 2 - Rootkit Hunter (rkhunter)

Rootkit Hunter virker mye som chkrootkit, men baserer mye av funksjonaliteten på hash-sjekker. Programvaren inkluderer kjente gode SHA-1-hashes av vanlige systemfiler, og hvis det finner ut at du er forskjellig, vil det utstede en feil eller advarsel etter behov. Rootkit Hunter kan også kalles grundigere enn chkrootkit, da det inkluderer tilleggskontroller angående nettverksstatus, kjernemoduler og andre deler som chkrootkit ikke skanner.

For å starte en vanlig lokal skanning, bare kjør

# Du kan trenge "sudo" for root-privilegier rkhunter -c

Når det er fullført, vil du bli vist et sammendrag med resultatene av skanningen.

Rootkit Hunter oppretter en loggfil som standard, og lagrer den til /var/log/rkhunter.log .

Konklusjon

Vær advart - begge disse programmene, så vel som den "manuelle" metoden, kan gi falske positiver. Hvis du får et positivt resultat, må du undersøke det grundig før du tar noen tiltak. Forhåpentligvis kan en av disse metodene hjelpe deg med å identifisere en trussel før det blir et problem. Hvis du har noen andre forslag til måter å oppdage stygg filer eller applikasjoner, vennligst gi oss beskjed i kommentarene nedenfor.

Bilde kreditt: rykerstribe