MTE forklarer: Hva er løkrute (OR / TOR) og hvordan du kan få din personvern tilbake

Når ordet "personvern" kommer i tankene, tenker du sannsynligvis på å surfe på internett via en proxy. Men du vet hvor treg proxy er. Og visste du at de ikke beskytter deg så mye du kanskje tror? Det er riktig! Proxyer holder ofte logger av trafikk som går gjennom dem. Selv om de ikke holder logger, er trafikken lett å snuse ut uansett.

Selvfølgelig er det en annen løsning: bruk Onion Routing (OR). I dag vil jeg forklare hva løkruting er, hvordan det kan være til nytte for deg, og til og med lede deg til et spesielt verktøy som kan koble deg til TOR-nettverket med bare noen få klikk på en knapp.

Hva er ELLER?

Løkruting, som navnet antyder, er en metode for anonym kommunikasjon over Internett som innebærer en kjede av "noder" som relayer dine meldinger, og til slutt kommer til et sluttpunkt. Så når du kobler til en node, blir alt du sender kryptert på datamaskinen din og dekrypterer ved "exit node." Utgangskoden er den endelige noden din meldingen vil nå før den sendes direkte til bestemmelsesstedet. Dette setter løkruting bortsett fra en vanlig proxy, siden det er svært vanskelig å spore meldinger med så mange forskjellige datamaskiner som er involvert. Lagt til dette, kan ingen individuell node dekryptere meldingen din unntatt exit-noden.

Merk: Tor er en kjent programvareimplementering av OR. Det bruker løkruting, men noen bruker ordet for å beskrive denne metoden for anonym surfing. Til slutt er Tor ikke ELLER, men den bruker den. Når du hører noen som snakker om "bruk av Tor", skjønner de ofte om bruk av løkruting.

Et enkelt eller scenario

La oss undersøke en dataoverføring fra datamaskinen til utgangskoden. Det skal se slik ut:

- Datamaskinen krypterer meldingen via OR-klienten.

- Datamaskinen sender den krypterte meldingen til en node, kalt N1.

- N1 er koblet til N2. N1 legger til sitt eget krypteringslag og sender meldingen til N2.

- N2 er koblet til N3. Det legger til et nytt krypteringskryp og sender meldingen. Dette fortsetter til meldingen når utgangskoden (EN).

- EN dekrypterer meldingen og sender den videre til destinasjonen. Destinasjonen mener at meldingen stammer fra EN, ikke fra noen av de andre noder, og ikke fra datamaskinen.

- Destinasjonen sender svar til EN. EN krypterer meldingen og sender den videre til kjeden av noder, og kommer til slutt på datamaskinen din for dekryptering.

- Datamaskinen dekrypterer meldingen og viser den. Kommunikasjon er alltid fra destinasjonen til EN, men ingen vet at du eksisterer bortsett fra N1.

I returbanen blir hvert lag av kryptering "avskallet" av hver suksessiv knutepunkt:

Ved å analysere dette kan du se hvor strykesikkerheten din er når du bruker dette nettverket. I et proxyscenario mener bestemmelsesstedet at det kommuniserer med proxy og ikke er klar over din eksistens, men proxy er. I dette scenariet er det veldig vanskelig å spore eksistensen. Utgangskoden er den eneste kilden som destinationsserveren kommuniserer med. I tillegg til dette legger hver node sitt eget lag av kryptering, derav begrepet "løk" -ruting. Du kan se en klar beskrivelse nedenfor.

Vår test av OR vs gratis SOCKS5 proxyer

Mens folk kan spekulere på at OR er langsommere på grunn av de lengre banene som pakkene må ta, virker det som at OR er betydelig raskere enn de fleste fritt tilgjengelige SOCKS5 proxyer. De fleste proxyer opererer på mindre enn 1 megabit per sekund. Sammenlign det til 5 til 6 megabit per sekund i gjennomsnitt som OR vanligvis leverer.

De raskeste stiene er for det meste fra OR i samme land, men det er ikke nødvendigvis en regel. For eksempel, ved å bruke et sluttpunkt fra USA i en datamaskin i Romania, var jeg i stand til å laste ned på 2 megabits per sekund. Du ser et hopp i hastighet og pålitelighet når du bruker OR-noder. Imidlertid kan jeg ikke garantere påliteligheten mot en kommersiell proxy. Vi sammenligner bare OR til gratis proxyer som vanligvis er vert for mange tilkoblinger samtidig.

Riktig bruk for OR

Du kan i utgangspunktet gjøre noe med ELLER at du kan gjøre med en proxy. Du kan bruke din e-postklient, din nettleser, ditt P2P-program og andre programmer med din OR-proxy konfigurert. Brukerne er uendelige, og ELLER kan faktisk konfigureres til å arbeide med et hvilket som helst antall protokoller. Alt du trenger for å kommunisere på Internett privat kan gjøres med riktig OR-klient.

ELLER Klienter

I Windows, kanskje den mest kraftige klienten du kan bruke, er AdvOR (også kalt "AdvTOR").

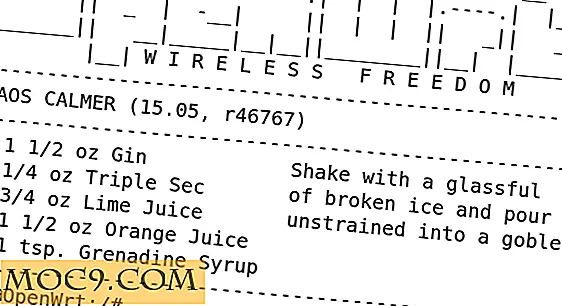

Navnet er kort for Advanced Onion Router. Dette programvaren lar deg ikke bare koble til OR-nettverket uklanderlig med et raskt museklikk, men det fungerer også veldig bra ut av boksen, og eliminerer behovet for å konfigurere veldig mye. Du kan bare åpne programmet og konfigurere "127.0.0.1:9050" som proxy på et hvilket som helst program du vil bruke. Lagt til dette har AdvOR muligheten til å koble til applikasjoner som ikke gir deg muligheten til å konfigurere en proxy. Meget stabil og svært robust, AdvOR har alt du trenger for å surfe på Internett privat uten å måtte utsette deg selv.

For Linux er det mange stykker programvare. Du kan lese vår guide på MTE om å installere og bruke TOR i Linux.

La oss høre fra deg!

Hvis du har en fantastisk ELLER klient som du tror andre her virkelig kan dra nytte av, vennligst legg igjen en kommentar nedenfor. Ikke nøl med å kommentere hvis du har spørsmål om Advor. Vi diskuterer det mer i senere artikler.

![Kontrollprosess CPU-bruk Med fin og cpulimit [Linux]](http://moc9.com/img/matho-primes-max-cpu.jpg)