Hva er Cryptolocker og hvordan hindrer du det?

Nylig har et nytt stykke skadelig programvare blitt ødeleggelse på nettet, og låser uskyldige brukere ut av sine filer og krevende penger. Cryptolocker er en form for virus kjent som "ransomware" - et utvalg som forsøker å utpresse penger i bytte for å gi brukerne det de allerede eier, men kan ikke lenger få tilgang.

Så hva handler det om Cryptolocker som endrer spillet, og hvordan hindrer du deg i å falle offer for denne onde trusselen. Det er nettopp det vi ønsker å se på i dag.

Hva er Cryptolocker?

Det er et enkelt spørsmål, og svaret er "malware", men ting går dypere enn det fordi alt dette er langt fra å være enkelt. For å få et dypere utseende, vil vi se hva sikkerhetsekspertene har å si.

Brian Krebs, som tidligere dekket sikkerhet for Washington Post, og for tiden kjører Krebs on Security blog, sier

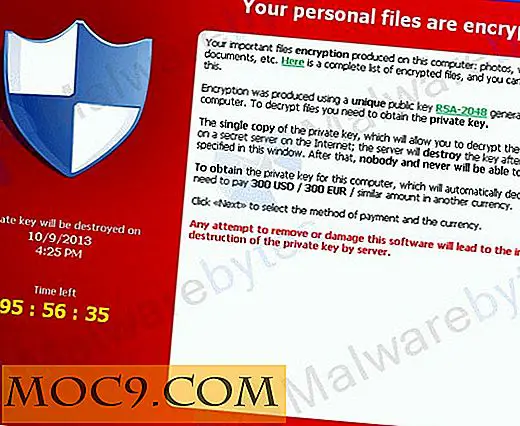

Cryptolocker er en djevelsk ny vri på en gammel svindel. Malware krypterer alle de viktigste filene på en offer PC - bilder, film og musikkfiler, dokumenter, etc. - samt eventuelle filer på vedlagte eller nettverk lagringsmedier.

Krebs fortsetter å forklare:

Cryptolocker krever deretter betaling via Bitcoin eller MoneyPak og installerer en nedtellingsklokke på offerets skrivebord som merker bakover fra 72 timer. Ofre som betaler løsepenge, mottar en nøkkel som låser opp krypterte filer. de som lar timeren utløpe før du betaler risiko, mister tilgangen til filene deres for alltid.

I de siste dagene har tyvene begynt å gi ofrene mer tid til å betale - en åpenbar innsats for å bare samle inn mer penger. Tross alt, de som reiser kan fortsatt betale når de kommer tilbake og oppdager problemet.

Sikkerhetsekspert Steve Gibson forklarer det

den installerer seg i mappen Dokumenter og innstillinger under et tilfeldig generert navn og legger seg til - og dette er bare Windows - til Windows autorun-listen slik at den utføres hver gang du kjører Windows eller starter Windows. Den produserer en lang liste over tilfeldige servernavn i domenene til .biz, .co.uk, .com, .info, .net, .org og .ru.

Hvordan får du det?

Det er vanligvis installert gjennom phishing-angrep i e-post. Så folk vil få en e-post som ser rimelig ut til dem, og de vil klikke på en kobling, og det vil bli en kjørbar, og de vil nå bli smittet. Ikke la deg lure av filer som ser ut til å være noe annet - et Word-dokument eller PDF, for eksempel, da disse fremdeles kan være lette EXE-filer.

Nyere forskning har imidlertid vist at problemet forgrener seg - malware kan også nå distribueres av hackede og ondsinnede nettsteder ved å utnytte utdaterte nettleserplugger.

Unngå det

Det enkle svaret er ikke å åpne e-postvedlegg, med mindre du er positiv de ble sendt av den personen, og de er filer du forventet å motta. Hvis du er i tvil, ta kontakt med avsenderen og spørre. Sjekk filegenskapene også - malware.pdf kan faktisk være "malware.pdf.exe".

Et nytt verktøy utgitt av dumt IT (ja navnet er dumt, men selskapet er ikke) kan også hjelpe. CryptoPrevent "er et lite verktøy for å låse ned et hvilket som helst Windows-operativsystem (XP, Vista, 7, 8 og 8.1) for å forhindre infeksjon av Cryptolocker malware eller" ransomware ", som krypterer personlige filer og deretter tilbyr dekryptering for et betalt løsesum.

Konklusjon

Mens CryptoPrevent kan hjelpe, er det beste forsvaret for brukere alltid det samme. Det handler om atferd. Ikke gjør dumme ting, og besøk ikke potensielt farlige nettsider. Med andre ord, alltid feil på siden av forsiktighet. Denne trusselen viser lite tegn på å redusere og antivirus gjør nesten ingenting for å hindre at det slår seg. Det er virkelig en jungel der ute.