Kan Tor virkelig beskytte din online personvern fra NSA (og andre offentlige organisasjoner)?

Ikke for lenge siden er en fantastisk ting kalt løkruting (OR) blitt oppfunnet. Det var ment å beskytte ditt privatliv uten å redusere bredbåndstilkoblingen din. Kort tid etter brakte Tor OR til mainstream og tillot mange mennesker å surfe på internett uten å føle at noen snooping over skulderen din. Etter at folk fant ut i midten av 2013 at NSA har registrert sine telefonsamtaler og web dataoverføringer, brøt en massiv panikk ut. Folk som ty til bruk av Tor, spør seg selv om de fortsatt er trygge eller ikke. Folk som vurderer å bruke Tor for å blokkere eventuelle bruddforsøk fra NSA, er bekymret for om deres informasjon virkelig er beskyttet. Jeg er her for å fortelle deg under hvilke omstendigheter dataene dine fortsatt vil bli sett på, og hva du virkelig bør bekymre deg for.

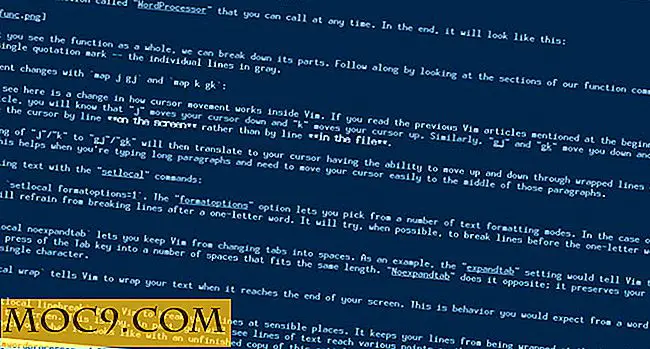

Merk : Før vi begynner, sjekk lenken ovenfor hvis du ikke forstår fullt ut hvordan OR fungerer. Artikkelen vil forklare, i klar detalj, hvordan OR-nettverket benyttes. Alt som er skrevet under denne linjen forutsetter at du allerede vet hvordan løkruting fungerer.

Bekymringen

Media uttak rapporterer at bruk av krypterte tjenester som Tor kunne male en stor rød prikk på skulderen din, noe som gjør regjeringsorganisasjoner mer sannsynlig å beholde dataene dine. Deres kilde er et hemmelig regjeringsdokument med tittelen "Minimeringsprosedyrer som brukes av det nasjonale sikkerhetsbyrået i forbindelse med oppkjøp av utenlandsk intelligens." Det tillater NSA å behandle mennesker som bruker Tor (som gjør at du ser ut som om du befinner deg i et annet land enn USA) som utlendinger, noe som gir mer "fleksibilitet" med det de kan snike. Hvis og når de bestemmer at du er i USA, må dataene bli ødelagt. Selvfølgelig kan ødeleggelsen av dataene bli suspendert fordi de er " rimelig antatt å inneholde hemmelig betydning ", ifølge dokumentet.

Selv om NSA ikke er direkte beordret til å spore informasjonen til amerikanske statsborgere, har den fortsatt den muligheten. Faktisk får det noen av dataene dine av selskaper som deler ut det.

Kan Tor beskytte din online personvern?

Hvis Tor presenterer en slik fare for data brudd, hvor dårlig kan det egentlig være? ELLER bruker en kjede med datamaskiner fra hele verden for å overføre dataene dine. Det betyr at selv om en regjeringsorganisasjon får hendene på det som kommer ut av utgangskoden, sier dataene at det kommer fra noden bak den (med andre ord, vil dataene ikke avsløre datamaskinen som opprinnelse). Du er trygg, ikke sant?

Jeg vil si ja. De vil ikke finne ut datakilden, med mindre de klarer å infiltrere hver knute og knekke flere krypteringsnivåer bak hvert sett med data for å matche den mot sin endelige form. Dette er en veldig arbeidsintensiv prosess og ikke sannsynlig å skje med gjennomsnittlig Joe. Du er mest sannsynlig trygg, med mindre du bruker vanlig gammel HTTP. Du ser, med en vanlig nettransaksjon, det spiller ingen rolle hvor datamaskinen er. Hvis du for eksempel logger deg på e-posten din ved hjelp av Tor, og du ikke bruker kryptering ("https: //") for å koble til destinasjonsserveren, kan utgangskoden lett spore aktiviteten din. Den kjenner e-postadressen din og kan kryssreferanse den med en database. Det er nok å samle hva du gjør og hvem du er. Din identitet blir snappet.

Så her er hvor det blir komplisert: Du er relativt trygg, så lenge du bruker HTTPS (TLS / SSL-kryptering). Med andre ord, så lenge du kobler til en adresse med en "https: //" før den, blir du i det minste noe beskyttet. Selv i et slikt tilfelle er det veier rundt barrierer.

Kryptering er heller ikke det eneste problemet du møter når du bruker Tor.

Lekkering av din IP-adresse er enklere enn du tror!

Hvis du har JavaScript og plugins aktivert på nettleseren din, er du naken. Tor beskytter deg ikke akkurat mot datalekkasje gjennom disse konvensjonene. Alt avhenger av nettleseren. Alt vil imidlertid potensielt falle fra hverandre på et tidspunkt og gi bort din virkelige IP-adresse, noe som gjør at du bruker Tor helt ubrukelig.

Også, som et tilleggsnotat, hvis du bruker andre programmer som BitTorrent, kan du potensielt utsette din IP, selv om du setter opp en proxy.

For å løse dette problemet, bør du overgi Tor helt og bruke AdvOR mens du kobler den til applikasjonen du bruker direkte. AdvOR tar over hele programmets Internett-tilkobling, og lurer den på å bruke OR-nettverket uten å gi det noen mulighet til å avsløre din virkelige IP. Det er den eneste applikasjonen (som jeg vet) så langt som gjør dette. Hvis du kommer over et annet program som dette, så gi meg beskjed.

Noen andre bekymringer?

Hvis du har spørsmål om bruk av OR-nettverket for å unnslippe forståelsen av offentlige data-snatching-programmer, vennligst kommenter nedenfor. Jeg er rundt for å svare på dine spørsmål.

![Bli en Master of Data med denne Essential Data Mastery Bundle [MTE-tilbud]](http://moc9.com/img/mtedeals-120315-projects-mongodb.jpg)