MTE forklarer: Hvordan DDoS Protection fungerer

Gjennom årene har distribuert tjenestenekt (DDoS) vært en svært pålitelig måte å sikre at en vertjent tjeneste (som et nettsted eller en tjeneste som PlayStation Network) ikke ser dagens lys minst en stund.

Kraften som disse angrepene gir, blir folk nysgjerrige på mekanismene bak dem. Derfor har vi tatt seg tid til å forklare hvordan de jobber, og selv gikk så langt som å demonstrere hvor enorme noen av disse angrepene kan få, til det punkt at En av dem kan til og med ta ut hele sektorer av Internett for millioner av mennesker. Det er imidlertid en liten mengde offentlig diskusjon om hvordan motforanstaltningen (f.eks. DDoS-beskyttelse) fungerer.

Problemet med å diskutere DDoS Protection

Internett er et massivt utvalg av nettverk som er koblet over en stor, rotete tomrom. Det er trillioner små pakker som kjører på nesten lysets hastighet overalt rundt om i verden. For å forstå sin desorienterende og mystiske indre arbeid, er Internett delt inn i grupper. Disse gruppene er ofte delt inn i undergrupper, og så videre.

Dette gjør faktisk diskusjonen om DDoS-beskyttelse litt komplisert. Måten en hjemmedatamaskin beskytter seg mot fra DDoS, er både lik og litt annerledes enn hvordan et datasenter for flere millioner dollar gjør det. Og vi har ikke engang kommet til internettleverandører (ISPer) enda. Det er like mange måter å klassifisere DDoS-beskyttelse som det er å klassifisere de ulike stykkene som utgjør Internett med sine milliarder av forbindelser, dets klynger, dens kontinentale utvekslinger og dets undernett.

Med alt som blir sagt, la oss prøve en kirurgisk tilnærming som berører alle relevante og viktige detaljer i saken.

Prinsippet bak DDoS Protection

Hvis du leser dette uten klar kunnskap om hvordan DDoS fungerer, foreslår jeg at du leser forklaringen jeg koblet til tidligere, eller det kan bli litt overveldende. Det er to ting du kan gjøre med en innkommende pakke: Du kan enten ignorere den eller omdirigere den . Du kan ikke bare stoppe det fra å ankomme fordi du ikke har kontroll over kilden til pakken. Det er her allerede og programvaren din vil vite hva du skal gjøre med det.

Dette er en universell sannhet vi alle følger med, og det inkluderer Internett-leverandører som kobler oss til Internett. Det er derfor så mange angrep lykkes: siden du ikke kan kontrollere kildens oppførsel, kan kilden sende deg nok pakker for å overvelde forbindelsen din.

Hvordan programvare og rutere (hjemmets systemer) gjør det

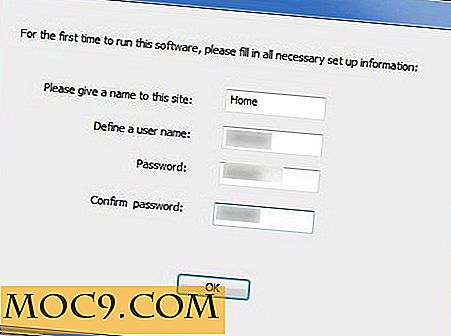

Hvis du kjører en brannmur på datamaskinen eller ruteren har en, holder du vanligvis fast ved å følge et grunnleggende prinsipp: Hvis DDoS-trafikken kommer inn, gir programvaren en liste over IP-er som kommer inn med uønsket trafikk.

Det gjør dette ved å merke seg når noe sender deg en masse søppeldata eller tilkoblingsforespørsler på en unaturlig frekvens, som mer enn femti ganger per sekund. Det blokkerer så alle transaksjoner som kommer fra denne kilden. Ved å blokkere dem trenger ikke datamaskinen å bruke ekstra ressurser som tolker dataene inni. Meldingen gjør det bare ikke til målet. Hvis du er blokkert av en datamaskinens brannmur og prøver å koble til den, får du en tidsavbrudd for forbindelsen fordi det du bare sender, ignoreres.

Dette er en fantastisk måte å beskytte mot DoS-angrep (single-IP denial of service), siden angriperen vil se en timeout for hver gang de sjekker inn for å se om deres håndarbeid gjør noen fremskritt. Med en distribuert tjenestenekt, virker dette fordi alle dataene som kommer fra de angripende IP-ene vil bli ignorert.

Det er et problem med denne ordningen.

I verden av Internett er det ikke slikt som "passiv blokkering." Du trenger ressurser selv når du ignorerer en pakke som kommer mot deg. Hvis du bruker programvare, stopper angrepspunktet på datamaskinen, men går fortsatt gjennom ruteren din som en kule gjennom papir. Det betyr at ruteren din arbeider utrettelig for å lede alle uekte pakker i din retning.

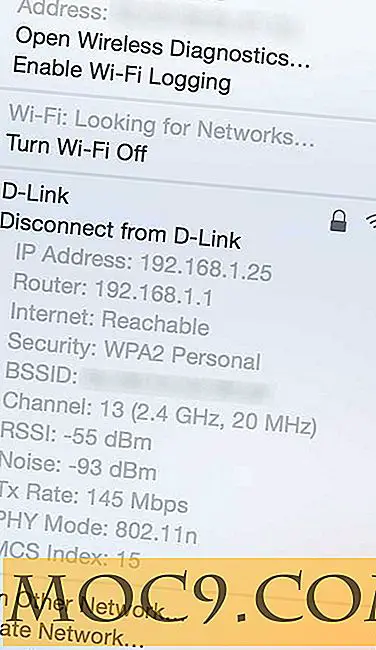

Hvis du bruker ruteren brannmur, stopper alt der. Men det betyr fortsatt at ruteren din skanner kilden til hver pakke og deretter itererer listen over blokkerte IP-adresser for å se om den skal ignoreres eller tillates gjennom.

Forestill deg nå at ruteren må gjøre det jeg nettopp nevnte millioner av ganger per sekund. Ruteren din har en begrenset mengde prosessorkraft. Når det når den grensen, vil det få problemer med å prioritere legitim trafikk, uansett hvilke avanserte metoder den bruker.

La oss legge alt dette til side for å diskutere et annet problem. Forutsatt at du har en magisk router med uendelig mengde prosessorkraft, gir ISP deg fortsatt en fin mengde båndbredde. Når båndbreddehetten nås, vil du slite for å oppnå selv de enkleste oppgavene på nettet.

Så den ultimate løsningen for DDoS er å ha en uendelig mengde prosessorkraft og en uendelig mengde båndbredde. Hvis noen finner ut hvordan å oppnå det, er vi gylne!

Hvor store selskaper håndterer sine belastninger

Skjønnheten i hvordan bedrifter håndterer DDoS ligger i sin eleganse: De bruker sin eksisterende infrastruktur for å motvirke eventuelle trusler som kommer seg. Vanligvis gjøres dette enten gjennom en lastbalanser, et innholds distribusjonsnettverk (CDN), eller en kombinasjon av begge. Mindre nettsteder og tjenester kan outsource dette til en tredjepart hvis de ikke har hovedstaden til å opprettholde et så stort utvalg av servere.

Med en CDN kopieres et nettsteds innhold til et stort nettverk av servere fordelt på mange geografiske områder. Dette gjør at nettstedet lastes raskt uavhengig av hvor du er i verden når du kobler deg til den.

Lastbalansere supplerer dette ved å omfordele data og katalogisere det på forskjellige servere, prioritere trafikk av typen server som passer best for jobben. Nedre båndbredde servere med flotte harddisker kan håndtere store mengder små filer. Servere med enorme båndbreddeforbindelser kan håndtere streaming av større filer. (Tenk "YouTube".)

Og her er hvordan det fungerer

Se hvor jeg går med dette? Hvis et angrep lander på en server, kan belastningsbalansen holde oversikt over DDoS og la den fortsette å trykke den serveren mens omdirigering av all legitim trafikk andre steder på nettverket. Ideen her er å bruke et desentralisert nettverk til din fordel, å tildele ressurser der de trengs, slik at nettsiden eller tjenesten kan fortsette å løpe mens angrepet er rettet mot en "lokking". Litt smart, eh?

Fordi nettverket er desentralisert, får det en betydelig fordel over enkle brannmurer og hvilken beskyttelse de fleste rutere kan tilby. Problemet her er at du trenger mye penger for å få din egen operasjon påbegynt. Mens de vokser, kan selskaper stole på større spesialiserte tilbydere for å gi dem den beskyttelsen de trenger.

Hvordan behemothene gjør det

Vi har turnert små hjemmenettverk og til og med ventured inn i riket av megakorporasjoner. Det er på tide å gå inn i den siste fasen av denne søken: Vi skal se på hvordan de aller selskapene som gir deg en Internett-tilkobling, beskytter seg mot å falle i en mørk avgrunn. Dette er i ferd med å bli litt komplisert, men jeg vil forsøke å være så kortfattet som jeg kan uten en kulefremkallende avhandling på ulike DDoS beskyttelsesmetoder.

Internett-leverandører har sine egne unike måter å håndtere trafikkfluktuasjoner. De fleste DDoS-angrep knapt registrerer seg på radarene sine, siden de har tilgang til nesten ubegrenset båndbredde. Deres daglige trafikk klokken 7-11 PM (aka "Internet Rush Hour") når nivåer som langt overstiger båndbredden du vil få fra en gjennomsnittlig DDoS-strøm.

Selvfølgelig, siden dette er Internett vi snakker om, er det (og har ofte vært) anledninger der trafikken blir noe mye mer enn et blip på radaren.

Disse angrepene kommer inn i gale-force vind og forsøker å overvelde infrastrukturen til mindre Internett-leverandører. Når leverandøren øker øyebrynene, når den raskt til et arsenal av verktøy som står til disposisjon for å bekjempe denne trusselen. Husk at disse karene har enorme infrastrukturer til rådighet, så det er mange måter dette kan gå ned på. Her er de vanligste:

- Fjernstyrt svart hull - Det høres ut som noe ut av en sci-fi-film, men RTBH er en ekte sak dokumentert av Cisco. Det er mange måter å gjøre dette på, men jeg gir deg den "raske og skitne" versjonen: en ISP vil kommunisere med nettverket angrepet kommer fra og fortelle det å blokkere all utgående trafikk som er kastet i retning. Det er lettere å blokkere trafikk som går ut enn å blokkere innkommende pakker. Visst, alt fra målleverandøren vil nå se ut som om det er offline til folkene som kobler inn fra kilden til angrepet, men det blir jobben og krever ikke mye bryderi. Resten av verdens trafikk forblir upåvirket.

- Scrubbers - Noen svært massive ISPer har datasentre fulle av behandlingsutstyr som kan analysere trafikkmønstre for å finne ut legitim trafikk fra DDoS-trafikk. Siden det krever mye datakraft og en etablert infrastruktur, vil mindre ISPer ofte ty til å outsource denne jobben til et annet selskap. Trafikken på den berørte sektoren passerer gjennom et filter, og de fleste DDoS-pakker er blokkert mens lovlig trafikk tillates gjennom. Dette sikrer normal drift av Internett-leverandøren på bekostning av enorme mengder databehandlingskraft.

- Noen trafikkvoodoo - Ved hjelp av en metode som kalles trafikkforming, vil Internett-leverandøren bare ramme alt som DDoS-angrepet bringer med det til sin IP-adresse, mens alle andre noder blir forlatt alene. Dette vil i utgangspunktet kaste offeret under bussen for å redde resten av nettverket. Det er en veldig stygg løsning, og ofte den siste som en Internett-leverandør vil bruke hvis nettverket er i en alvorlig krise, og det trenger rask, avgjørende handling for å sikre overlevelse av hele. Tenk på det som en "behovene til de mange oppveier behovene til de få" scenariet.

Problemet med DDoS er at dets effektivitet går hånd i hånd med fremskritt i datakraft og båndbredde tilgjengelighet. For virkelig å bekjempe denne trusselen må vi bruke avanserte nettverksmodifikasjonsmetoder som langt overgår evnen til den gjennomsnittlige hjemmebrukeren. Det er sannsynligvis bra at husholdninger ikke er ofte direkte mål for DDoS!

Forresten, hvis du vil se hvor disse angrepene skjer i sanntid, sjekk ut Digital Attack Map.

Har du noen gang blitt offer for slike angrep i ditt hjem eller på din arbeidsplass? Fortell oss historien din i en kommentar!